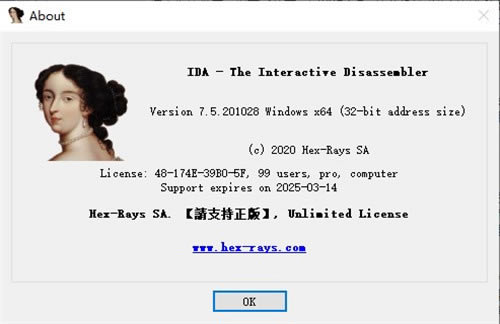

【IDA Pro 7.5特别版】IDA Pro 7.5下载 完美汉化版

软件介绍

IDA Pro 7.5特别版是一款由Hex-Rays公司所推出的多功能交互式反汇编工具,这款软件完美兼容Windows、Mac、Linux等一系列常见系统,相关用户可以直接将一系列应用程序进行导入操作,然后可以进行反汇编、动态调试等一系列操作,这样就能够快速分析出各种恶意代码、发现各种安全漏洞,大大提升了应用程序以及系统的安全性。

IDA Pro 7.5汉化版采用了非常人性化的操作界面并且还内置了超多超实用的便捷功能,这样就能够极大程度的降低了相关用户的工作量。最值得一提的就是该软件完美支持Intel、x86、x64、MIPS、PowerPC、ARM等数十种CPU指令集,可以很好的满足不同用户的使用需求。

软件优势

1、恶意代码分析

考虑到当今恶意代码的出现速度和复杂性,就需要一款功能强大的分析解决方案来积极应对。IDA Pro 已成为恶意软件分析领域的标准,以至于有关新病毒的信息通常以“IDA 数据库”这样的形式进行交换和分享。防范病毒、恶意软件和间谍软件的分析师每天都会使用 IDA Pro 来调查新的病毒样本威胁,并提供及时的解决方案。

2、漏洞研究

漏洞披露的话题一直饱受争议,但事实上,软件通常很容易遭受外部攻击。IDA Pro 是研究此类漏洞的优质工具。如果不修复这些漏洞,它们很可能被怀有不诚实或犯罪意图的第三方加以利用。例如,Wisconsin Safety Analyzer 就是一个非常有趣的项目,其设计旨在调查软件中的漏洞,而 IDA Pro 在其中扮演着重要角色。

3、隐私保护

软件正在从各方各面入侵我们的生活。在被收集、出售或利用的个人用户的数据量不断激增的现在,尊重基本的隐私权是许多人的关注点。IDA Pro 帮助调查可能引起关注的软件,从而保护您的基本权利。

4、商用现成品(COTS)验证

许多软件的使用国家和开发国家不同。由于这些程序难以验证,而且全面的源代码审核和重构并不总是切实可行,因此像 IDA 这样的工具提供了一种简便的方法来检查程序的功能和作用是否所言属实,软件是否包含有害漏洞、是否未泄漏任何敏感信息。

IDA Pro 7.5特别安装教程

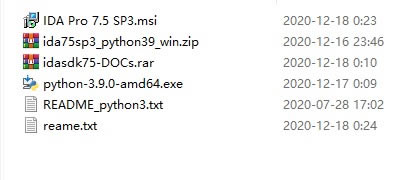

1、本站下载解压,得到IDA Pro 7.5安装包Python运行环境和补丁;

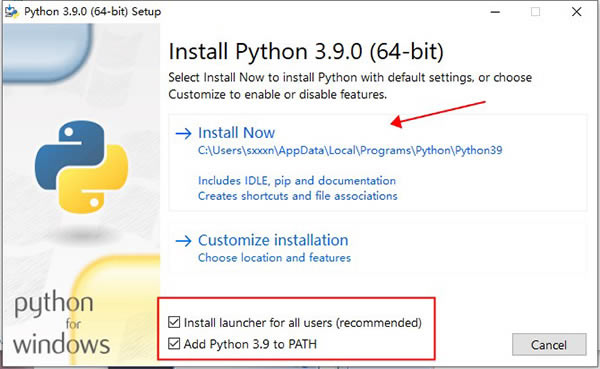

2、先点击python-3.9.0-amd64.exe安装Python运行环境,勾选配置py路径,选择默认路径安装;

3、然后再运行IDA Pro 7.5 SP3.msi安装软件;

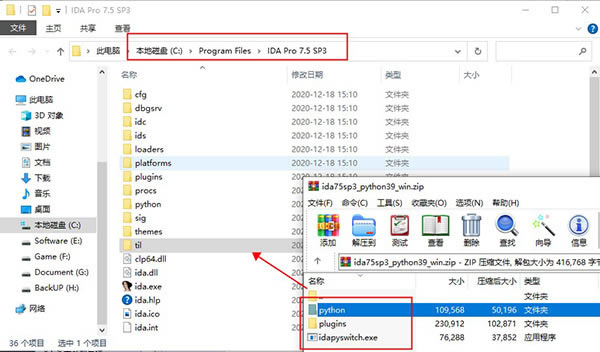

4、等待软件安装完成后,将ida75sp3_python39_win.zip内的文件复制到软件根目录下替换;

默认路径:C:\Program Files\IDA Pro 7.5 SP3

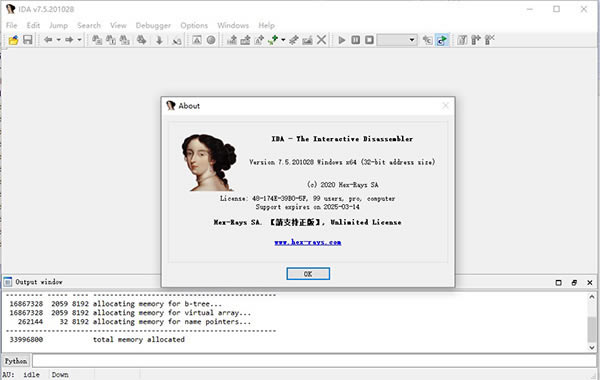

5、至此IDA Pro 7.5特别完成,打开软件即可免费使用。

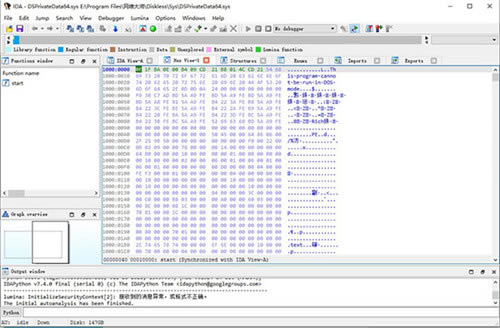

IDA Pro 7.5使用教程

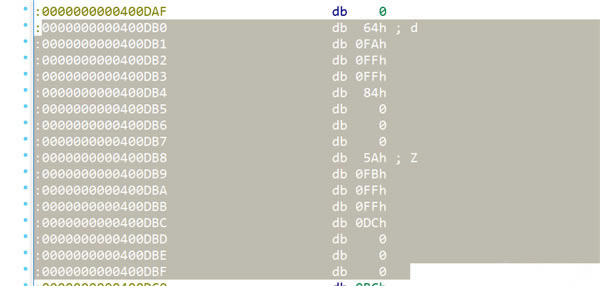

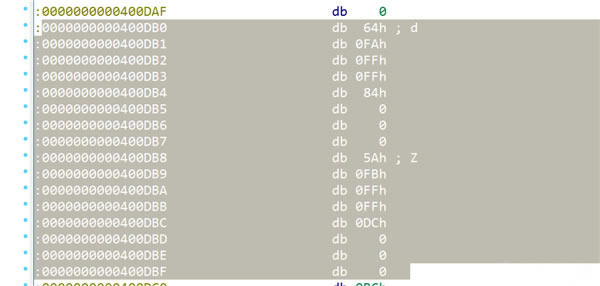

1、创建数组

在操作IDA的时候,经常会遇到需要创建数组的情况,尤其是为了能方便我们看字符串的时候,创建数组显得非常必要,以下我随便找了个数据来创建数组。

首先点击选中你想要转换成数组的一块区域:

接着在菜单栏中选择:edit-->array,就会弹出如下的选项框。

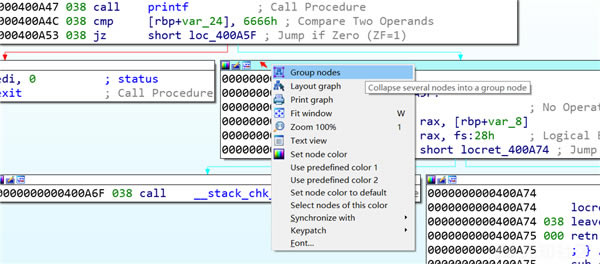

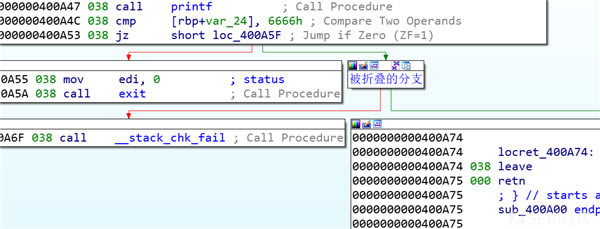

2、流程图

折叠流程图中的分支。

在流程视图中,分支过多的时候,可以在窗口标题处右击选择group nodes,就能把当前块折叠起来。

效果如下:

分支块是可以自己命名的,方便自己逆向理解。

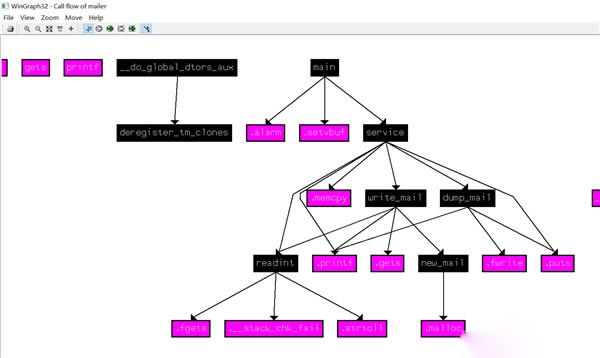

3、函数调用图

菜单栏中:view-->graphs-->Function calls(快捷键Ctrl+F12)

这个图能很清楚地看到函数之间是如何相互调用的。

4、函数流程图

菜单栏中:view-->graphs-->flowt chart(快捷键F12)

这个其实跟IDA自带的反汇编流程视图差不多,他可以导出来作为单独的一张图。

5、手工创建结构体

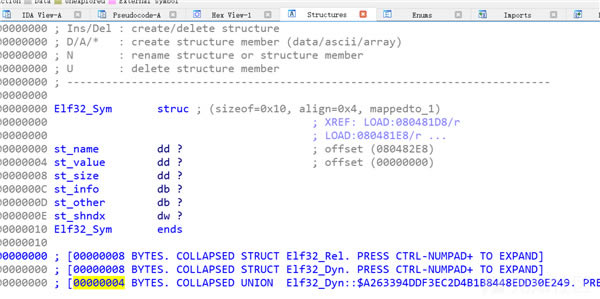

创建结构体是在IDA的structures窗口中进行的,这个操作在堆漏洞的pwn题中经常使用。

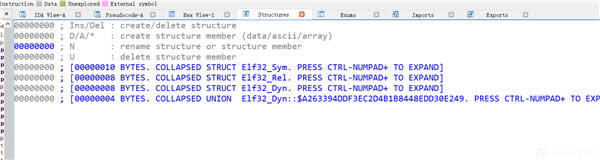

可以看到,这里已经存在了四个结构体,程序本身存在的,可以右击选择hide/unhide,来看具体的结构体的内容。

创建结构体的快捷键是:insert。

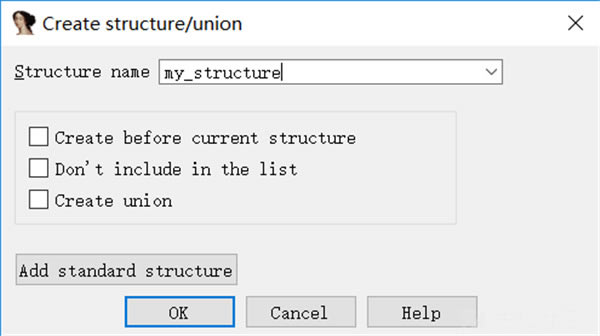

在弹出的窗口中,可以编辑结构体的名字。

这底下有三个复选框,第一个表示显示在当前结构体之前(就会排列在第一位,否则排列在你鼠标选定的位置),第二个表示是否在窗口中显示新的结构体,第三个表示是否创建联合体。

快捷键

空格键:反汇编窗口切换文本跟图形

Esc:在反汇编窗口中使用为后退到上个操作的地址处

Shift +F5:打开签名窗口

shift+F12:自动分析出参考字符串

ALT+T:搜索字符串(文本搜索)

ALT+L:标记(Lable)

ALT+M:设置标签(mark)

ALT+G:转换局部变量为结构体

ALT+Enter:跳转到新的窗口

Alt+B:快捷键用于搜索十六进制字节序列,通常在分析过程中可以用来搜索opcode

CTRL+M:列举出当前已经添加的标签

CTRL+S列举出二进制程序的段的开始地址、结束地址、权限等信息

F9:动态调试程序(其实IDA主要用作静态分析用的)

F5:将一个函数逆向出来(生成c伪代码)

G:跳转到指定地址

A:将选择的信息转换成ASCII(转换成可读性跟强的字符串)

X(ctrl+X):交叉引用,类似于OD中的栈回溯操作

N:对符号重命名

:&;(冒号&分号):光标所在位置添加常规注释和可重复注释

P:创建函数

T:解析结构体偏移

M:转换为枚举类型常量

Y:设置变量类型

H:转换16进制

C:光标所在地址处的内容解析成代码

D:光标所在地址处的内容解析成数据

A:光标所在地址处的内容解析成ascll码字符串

U:光标所在地址处的内容解析成未定义内容

……

点击下载编程软件 >>本地高速下载

点击下载编程软件 >>百度网盘下载